인터넷 접속만 해도 감염, 랜섬웨어 공격 주의

세계적인 사이버 공격, 랜섬웨어 주의보

영국과 러시아 등 세계 70여개 국가에서 동시다발로 랜섬웨어 공격이 발생한 가운데 국내의 대학병원에서도 비슷한 감염 징후가 나타난 것으로 확인됐다

랜섬웨어란 몸값을 뜻하는 랜섬(Ransom)과 소프트웨어(Software)의 합성어로 컴퓨터 사용자의 중요 파일을 암호화한 뒤 이를 푸는 대가로 금전을 요구하는 악성 프로그램이다. 특히 이번 랜섬웨어는 인터넷 접속만 해도 감염될 수 있는 방식이라 더 주의가 필요하다.

□ 개요

o SMBv2 원격코드실행 취약점 악용한 랜섬웨어 악성코드 공격이 전세계적으로 보고되고 있어 주의 필요

o 악용된 취약점은 Windows 최신 버전에서는 발생하지 않으므로 운영체제에 대한 최신 보안 업데이트 및 버전 업그레이드 권고

□ 주요 내용

o Microsoft Windows의 SMBv2 원격코드실행 취약점(‘17.3.14 패치발표, MS17-010) 악용하여 랜섬웨어 악성코드 유포

– 패치 미적용 시스템에 대해 취약점을 공격하여 랜섬웨어 악성코드(WannaCry) 감염시킴

o 랜섬웨어 악성코드(WannaCry) 특징

– 다양한 문서파일(doc, ppt, hwp 등), 압축파일, DB 파일, 가상머신 파일 등을 암호화

– 비트코인으로 금전 요구, Tor 네트워크 사용, 다국어(한글 포함) 랜섬노트 지원

□ 해결 방안

o MS에서 보안 업데이트 지원을 중단한 Windows Vista 이하 버전을 이용하는 사용자는 Windows 7 이상의 운영체제로 버전 업그레이드 및 최신 보안패치 적용

o Windows 최신 보안 패치가 불가능한 사용자는 서비스 영향도를 검토하여 아래와 같은 방법으로 조치 권고

① 네트워크 방화벽 및 Windows 방화벽을 이용하여 SMB 관련 포트 차단

※ SMB 관련 포트 : 137(UDP), 138(UDP), 139(TCP), 445(TCP)

② 운영체제 내 설정을 이용하여 모든 버전의 SMB 프로토콜 비활성화

– (Windows Vista 또는 Windows Server 2008 이상)

모든 운영 체제 : 시작 -> Windows Powershell -> 우클릭 -> 관리자 권한으로 실행 -> ① set-ItemProperty –Path

“HKLM:\SYSTEM\CurrentControlset\Services\Lanmanserver\Paramerters” SMB1 –

Type DWORD –Value 0 –Force ② set-ItemProperty –Path

“HKLM:\SYSTEM\CurrentControlset\Services\Lanmanserver\Paramerters” SMB2 –

Type DWORD –Value 0 –Force

– (Windows 8.1 또는 Windows Server 2012 R2 이상)

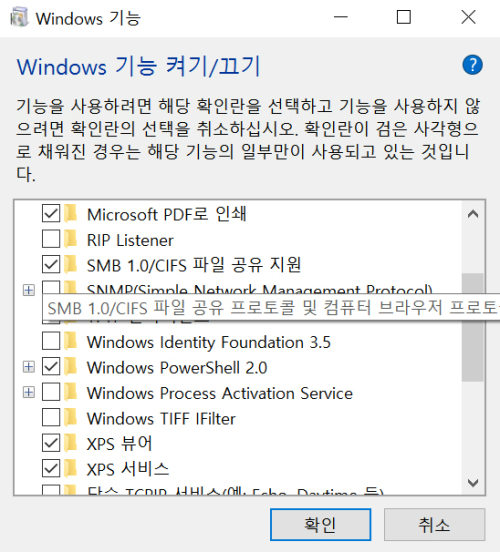

클라이언트 운영 체제 : 제어판 -> 프로그램 -> Windows 기능 설정 또는 해제 -> SMB1.0/CIFS 파일 공유 지원 체크해제 -> 시스템 재시작

서버 운영 체제 : 서버 관리자 -> 관리 -> 역할 및 기능 -> SMB1.0/CIFS 파일 공유 지원 체크 해제 -> 확인 -> 시스템 재시작

③ (Windows XP 또는 Windows Server 2003 사용자) RDP 사용 시 IP접근통제를 통해 허용된 사용자만 접근할 수 있도록 설정 및 기본 포트번호(3389/TCP) 변경

④ (Windows Server 2003 이하 사용자) 서버 내 WebDAV 서비스 비활성화

윈도우10 랜섬웨어 예방법

윈도우 10을 기준으로 제어판에 들어가 ‘프로그램 및 기능’을 실행한 뒤 왼쪽 상단 ‘Windows 기능 켜기/끄기’를 누르면 ‘SMB1.0/CIFS 파일 공유 지원’이라는 단추가 나온다.

그곳에 체크를 해제하고 시스템을 재시작하면 랜섬웨어의 공격을 차단할 수 있다.